Abstract: In my previous article, I theoretically described how the quantum key distribution protocol Ekert, which uses streams of entangled qubit pairs, works, referring to [1]. This time, for each individual qubit, an orthonormal basis is randomly chosen and the measurements are simulated. As a result, confirm that the same conclusion (probability value) as the theory is obtained. A mobile application for this purpose was developed using MIT App Inventor. By creating such an app, we can deepen our understanding of measurements involving quantum entanglement.

●What can you do with the mobile app?

The app logo, shown in Fig. 1, highlights the features of this mobile app. Now the pair of qubits possessed by Alice and Bob are in an entangled state, and they measure each other on different orthonormal bases (hereafter simply called bases). There are three types of bases that can be selected. Without eavesdropping, the probability that both measurements agree is 1/4. If there is eavesdropping, the probability increases to 3/8. This app can verify these theoretical values for a large number of entangled quantum pairs (eg, 3000 pairs).

●Run the mobile app to validate the Ekert protocol

Fig.2 shows an execution example of this application. (a) is the case without wiretapping. First Alice makes the measurements, then Bob makes the measurements. Since the qubit pairs are in entangled states, Bob's measurement depends on Alice's measurement. The theoretical value of the matching probability between the two measurement results is 1/4 (=0.250), but the execution result of this application was 0.254. I'd say it's an almost perfect match.

On the other hand, in the case of eavesdropping, the situation is as shown in Fig.2(b). Suppose Eve has eavesdropped (namely measured) a qubit before Alice and Bob. Alice then measures. It depends on Eve's measurements. After that, when Bob measures, it depends on Eve's, but not on Alice's. This is because the entangled states between qubits have disappeared when Eve measures them. The matching probability between Alice and Bob's measurement results is theoretically 3/8 (0.375), but the application execution result is 0.374. This was also an almost perfect match.

From the above observations, we can say that this app simulates the Ekert protocol correctly. If it is confirmed that there is no eavesdropping as in FIg.2(a), the measurement results of 1001 pairs, which is about one-third of the 3000 pairs, can be shared as a secure quantum key. A great advantage is that there is no need to exchange the key between the two, that is, there is no need to send it to each other. In fact, in this case, ["a",1]["b",1]["b",1]["b",0]["a",0]["c",0]["b",1]["a",1]["a",1]["c",0]["a",1]["a",0] ... match both, so the classical bit string "111000111010..." can be an encryption key.

●Mechanism of the mobile app

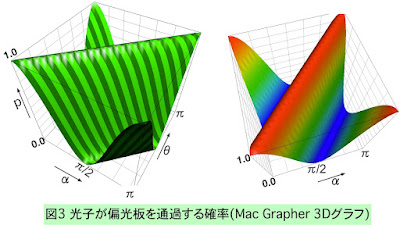

The most important parts of this mobile app are shown in Fig.3. This deals with the cases where the results of measuring qubits by the base ① are the classical bits shown in ②. The probability ④ that results in "|0>" when measuring such a qubit with a newly selected basis ③ is stored in the table on the right side of the figure. From such information, we can obtain the result (classical bit) of measuring the qubit by the basis of ③.

Note that this measuring block that uses the photon transit probability can also be constructed as shown in the figure below, without using a table:

●Additional information

This app uses random numbers, so the results will vary slightly each time you run it. However, I would like to confirm that this is not an obstacle in determining the presence or absence of eavesdropping. FIG. 4 shows the results of 25 runs of the 3000-pair entangled quanta measurements shown above. Fig. 4(a) shows the probability that Alice's and Bob's measurement results agree with each other (when they choose different orthonormal bases) both with and without eavesdropping. Both probabilities were found to be in good agreement with the theoretical values (0.375 and 0.250). On the other hand, Fig. 4(b) shows that the quantum key length that can be used when it turns out that there is no eavesdropping agrees well with the theoretical value (here, 1,000).

In the above, the length of the quantum pair is assumed to be 3,000. Fig.5 shows the results when this length is changed to 150 and 30,000. With a length of 150, it is difficult to determine the presence or absence of eavesdropping. On the other hand, when the length is set to 30,000, it was found that the presence/absence of eavesdropping can be determined more clearly than in the case of Fig.4.

----------------------------------------------------------------------------------

My recent quantum computing related mobile apps :

Polarization, the

BB84, and the

Ekert. Both were developed based on Reference[1].

----------------------------------------------------------------------------------

Reference

[1] Chris Bernhardt: Quantum Computing for Everyone, The MIT Press, 2020.